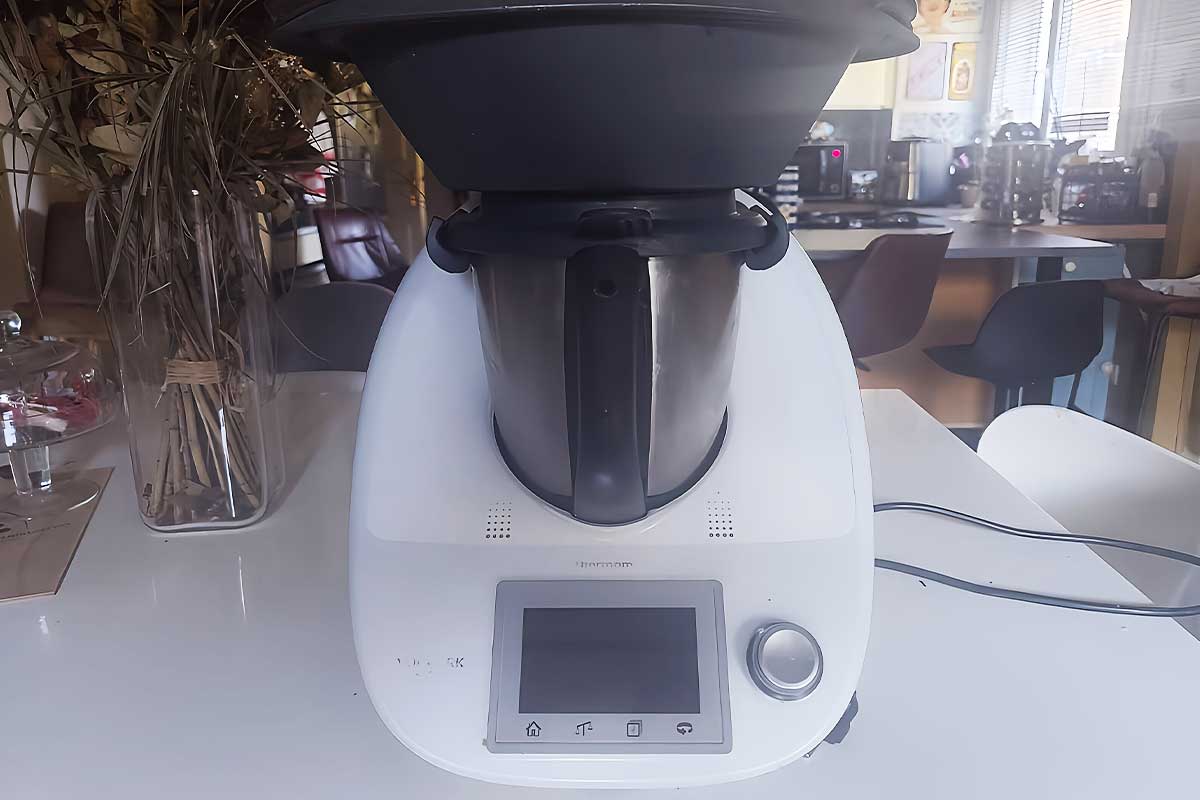

Dans un monde où les objets connectés envahissent nos foyers, la sécurité de ces appareils mérite une attention particulière. C’est dans cette optique que les experts de Synacktiv ont mené une opération audacieuse : pirater le célèbre robot de cuisine de Vorwerk. Loin de provoquer un scandale, cette initiative a été saluée par le fabricant allemand, qui y voit une opportunité de renforcer la sécurité de ses produits. En effet, le Thermomix TM5, lancé en 2014, embarque une architecture informatique digne d’un smartphone d’ancienne génération : processeur i.MX28 basé sur un cœur ARM926EJ-S, 128 Mo de mémoire flash NAND et 1 Go de RAM DDR2. Ce matériel permet de faire tourner un système Linux complet, offrant ainsi une surface d’attaque non négligeable pour les experts en cybersécurité.

Une plateforme matérielle favorable au hacking

Pour pirater l’appareil, Synacktiv a commencé par analyser les fameux « Cook Sticks » qui sont des modules magnétiques chargés de stocker les recettes. Les experts y ont découvert des clés USB miniaturisées protégées par un chiffrement AES-128 CBC. Comme si cela ne suffisait pas, ils se sont rendu compte que la clé de déchiffrement était sauvegardée dans un fichier accessible sur l’appareil principal, permettant une prise de contrôle potentielle. L’équipe de Synacktiv a exploité cette piste tout en s’intéressant au système de mise à jour du firmware du Thermomix TM5. Il s’avère effectivement que les fichiers système utilisent un chiffrement AES-EAX. Cependant, les nonces et les tags d’authentification ne sont pas intégrés dans la signature RSA, offrant la possibilité d’une attaque par manipulation de nonce.

Une démarche astucieuse

Grâce à cette faille, les experts ont pu tromper le système en lui faisant croire qu’une mise à jour rétrogradée était en réalité récente. En modifiant la date de version, ils ont contourné les protections anti-downgrade et obtenu un accès persistant à la plateforme logicielle du robot culinaire. Ce type d’accès permettrait, en théorie, à un cybercriminel de transformer le Thermomix en espion domestique ou de saboter subtilement les recettes. La vulnérabilité découverte concerne en particulier les versions antérieures à la 2.14 du firmware. Vorwerk a réagi rapidement en corrigeant les failles dans les prochaines MAJ. Désormais, les signatures de section sont liées au contenu de la version, empêchant l’échange de sections entre différents firmwares.

Mieux sécuriser les appareils connectés

Contrairement à la posture défensive souvent adoptée par les entreprises face à ce genre de révélation, le fabricant allemand a salué l’initiative de Synacktiv. Il a même autorisé la publication des résultats et reconnu l’importance de cette démarche éducative. De son côté, le spécialiste français en cybersécurité insiste sur le fait que l’objectif n’est pas de créer la panique, mais de sensibiliser à la sécurité des objets connectés.

Avec des milliards d’appareils intelligents en circulation, cette prise de conscience est cruciale. D’ailleurs, l’entreprise appelle les fabricants de penser « à intégrer des mécanismes de sécurité dès la conception de leurs produits ». Plus d’infos : synacktiv.com. Que pensez-vous de cette démarche et de la réaction de Vorwerk ? Je vous invite à nous donner votre avis, vos remarques ou nous remonter une erreur dans le texte, cliquez ici pour publier un commentaire .